Još uvijek nije poznato ko je izvor za masovno curenje podataka, ali dokumenti sa GitHub-a pružaju uvid u ogroman obim kineskih hakerskih aktivnosti

Kineska policija trenutno istražuje masovno curenje podataka koje proističe iz kompanije za privatno obezbeđenje sa navodnim vezama u kineskoj državnoj bezbednosti. Podaci koji su prošli put od izvođača po imenu I-Soon, do otpremanja u repozitorijum koda GitHub.com, pružaju neverovatan uvid bez presedana u funkcionisanje međunarodnih operacija sajber bezbednosti.

Ovo nije prvi put da je GitHub izvor aktivnosti sajber kriminala. U januaru mesecu ove godine otkriveno je da više napadača postavlja zlonamerne sadržaje unutar legitimnog sabraćaja GitHub-a, iskorišćavajući njegove mogućnosti deljenja datoteka i koda. Hakeri su ranije takođe uspevali da preusmere saobraćaj na sajtove za fišing.

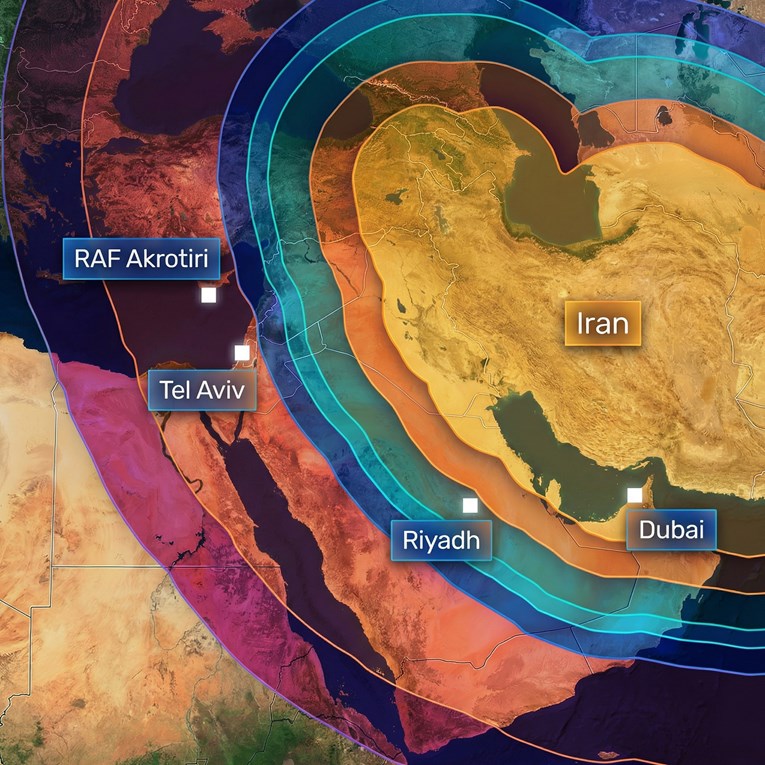

Dokumenti koji su sada procurili, pored opisa hakerskih aktivnosti i alata koje kompanija koristi, pružaju i insajderski pogled na mete, piše TechRadarPro. Među njima su: najmanje 14 međunarodnih vladinih agencija, univerziteta i, očekivano, agencije iz Hong Konga. Treba napomenuti da autentičnost dokumenata još uvek nije potvrđena, iako se veliki deo informacija poklapa sa poznatim vektorima pretnji koji su potekli iz Narodne Republike Kine u prošlosti.

I-Soon, takođe poznat kao kompanija Shanghai Anxun Information Company, osnovan je u Šangaju 2010. godine i ima nekoliko kancelarija širom Kine. Na trenutno nedostupnom veb sajtu kompanije, prikazan je niz usluga sajber bezbednosti, od kojih su mnoge navedene u curenju veličine 190 megabajta. Na stranici klijenata navedeni su brojni kineski regionalni biroi bezbednosti i odeljenja za javnu bezbednost, kao i Ministarstvo javne bezbednosti.

Podaci koji su procurili obuhvataju niz dokumenata, slika ekrana i privatnih razgovora. Na listi su i informacije o svakodnevnim pitanjima, poput žalbi o niskim platama, kockarskim sklonostima zaposlenih i slično. Zanimljivo je da je AI prevod otvorio podatke za mnogo više analitičara nego što je ranije bilo moguće. Barijera za pristup sada je mnogo niža , a ljudi koji se ne bave usko ovom strukom sada mogu brže i lakše da procene informacije. Na primer, može se koristiti ChatGPT Vision za OCR dekodiranje i prevođenje nekih slika i dokumenata za nekoliko sekundi, a to bi u prošlosti trajalo mnogo duže.

Curenje podataka je počelo sredinom februara, sa hiljadama WeChat poruka i marketinških dokumenata koji su stigli na GitHub servere. Uz to, tu je i veliki broj dokumenata o prodajnoj prezentaciji koji se hvale hakerskim sposobnostima kompanije i prošlim podvizima. Prema izveštajima, podaci eksplicitno navode mete u vezi sa terorizmom koje je kompanija ranije hakovala, uključujući neke u Pakistanu i Avganistanu. U „nedozvoljenim“ dokumentima, navodno se spominju i zarađeni honorari za neke hakerske projekte, kao što je podatak o 55 hiljada dolara zarade ove kompanije zbog prikupljanja podataka od ministarstva ekonomije jedne strane zemlje.

I dalje nema konkretnih tragova o krivcima za curenje podataka, niti o njihovim motivima. Trenutno Izgleda da je tajvanski analitičar prvi otkrio curenje na GitHub-u i odmah ih podelio na društvenim mrežama. Jedan zaposleni kompanije I-Soon, rekao je u izjavi za Associated Press da je interna istraga u toku, a zaposlenima je rečeno da nastave da rade normalno.

Iako ovo možda nije senzacija u smislu „golog” sadržaja, ovo curenje pruža redak i intiman uvid u stvarnost globalnog špijunskog biznisa. Moglo bi se reći da je sve pre na nivou kancelarijske zabave i sitnih sukoba zaposlenih, nego akcije koju priređuje Itan Hant u triologiji Nemoguća misija.

Izvor: Benchmark